Vos systemes informatiques ne sont pas infallibles. Nous ne saurions que vous

conseiller de privilégier la préservation de vos données de la manière la plus efficiente possible :

partitions sécurisées,

double sauvegardes, protection anti virus... Ces données sont aussi importantes pour vous que pour

vos clients.

Selon le type d'incident, nous pouvons récupérer vos données !

Type d'incident

Suppression accidentelle

Formatage du disque

Corruption du système de fichiers

Crash du disque dur (secteurs défectueux)

Défaillance mécanique

Attaque de virus/ransomware

Surchauffe, choc physique

Détails

Suppression simple, vidage de la corbeille

Formatage rapide : données encore présentes

BSOD, plantage du système, partition inaccessible

Bad blocks, lenteur, erreurs de lecture

Bruits anormaux, disque non reconnu

Chiffrement ou suppression de fichiers

PCB endommagé, moteur bloqué

Chances de récupération

Très bonnes si pas de réécriture

Bonnes si pas de réécriture

Variables selon l’étendue des dégâts

Moyennes à faibles selon l'état

Faibles

Faibles si chiffré, moyennes sinon

Faibles si mécanique HS

Outils utilisés

Logiciels

Logiciels

Logiciels

Logiciels

Laboratoire

Logiciels

Laboratoire

Précautions et recommandations

Lorsqu'une perte de données survient, adoptez les bons réflexes pour maximiser

les chances de récupération :

Ne pas écrire sur le disque : évitez d'enregistrer de nouvelles données qui pourraient

écraser

celles perdues.

Vérifier la corbeille et les sauvegardes : il est possible que les fichiers supprimés

soient

encore récupérables.

Déconnecter l'appareil : en cas de panne matérielle ou de malware, éteindre l'ordinateur

et

déconnecter le stockage concerné.

En cas de malware ou de Virus : suivez les consignes de votre cellule de crise avant toute

intervention.

Si vous avez activé BitLocker, pensez à sauvegarder dans au moins trois endroits

différents la clé de déchiffrement.

Créer des points de restauration et sauvagarder les favoris de votre navigateur

régulièrement

Types de données récupérables

Fichiers supprimés : évitez d'enregistrer de nouvelles données qui pourraient écraser

celles perdues.

Partitions perdues il est possible que les fichiers supprimés soient

encore récupérables.

Systèmes de fichiers endommagés : NTFS, FAT32, ext4, HFS+, etc.

Données formatées : Récupérables si le formatage rapide a été utilisé.

Données fragmentées Récupérées en partie si les secteurs ne sont pas réécrits.

Données brutes : En cas de corruption sévère, on peut extraire du texte, des images,

etc.

Prévenir la perte de données

Pour éviter de revivre une perte de données, adoptez ces bonnes pratiques :

Effectuer des sauvegardes régulières : sur un disque externe ou dans le cloud.

Utiliser un onduleur : pour protéger contre les coupures de courant.

Installer un bon antivirus : pour éviter les attaques malveillantes.

Vérifier régulièrement l'état des disques :grâce à des outils comme CrystalDiskInfo.

Faites pratiquer régulièrement un audit de

sécurité.

Etes-vous sûr à 100% de votre téléphone ou de votre tablette ?

La sécurité des systèmes Android est essentielle pour protéger les données

personnelles des utilisateurs. Avec la multiplication des cyberattaques, les appareils mobiles sont

des cibles privilégiées des pirates informatiques. Un smartphone contient des informations sensibles

comme des mots de passe, des coordonnées bancaires et des données personnelles. Sans protection

adéquate, ces informations peuvent être volées ou exploitées à des fins malveillantes. Installer des

mises à jour régulières permet de corriger les failles de sécurité et d’empêcher les intrusions.

L’usage d’antivirus et d’applications provenant de sources officielles réduit aussi les risques.

Activer l’authentification à deux facteurs renforce encore la sécurité. Éviter les réseaux Wi-Fi

publics non sécurisés est une bonne pratique pour limiter les interceptions de données. La prudence

face aux liens et pièces jointes suspectes est aussi essentielle. Sécuriser son appareil Android,

c’est protéger sa vie privée et éviter les cybermenaces.

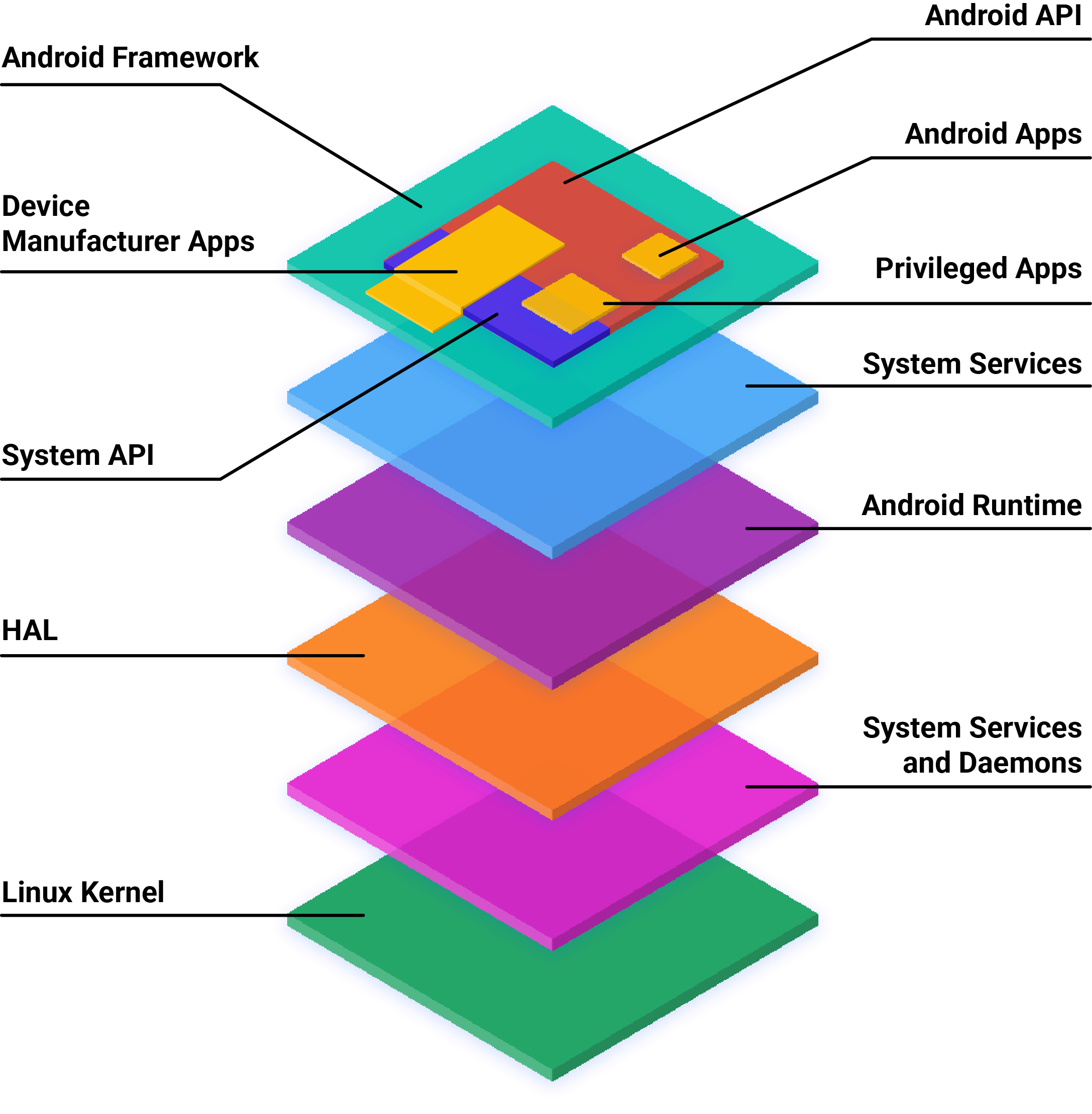

L'architecture AOSP d'Androïd favorise l'implémentation de framework en arrière plan, avec ou sans votre

consentement. Les logiciels espions sont aujourd'hui légions, allant de la simple géolocalisation au

transfert

de données en temps réel. Ces logiciels espions commerciaux (stalkeware) vendus comme outils de

"contrôle parental"

ou "suivi des employés", sont facilement détournables, malgrés une réglementation sévère en France.

Il est impossible d'accéder à certaines couches d'AOSP sans compétences et / ou matériel

spécifique.

L'équipe de Act 4Team explore toutes

les couches

jusqu'au noyau Linux de

vos appareils Androïd.